Wikileaks, così la Cia riesce a spiarci attraverso gli Iphone e le tv Samsung

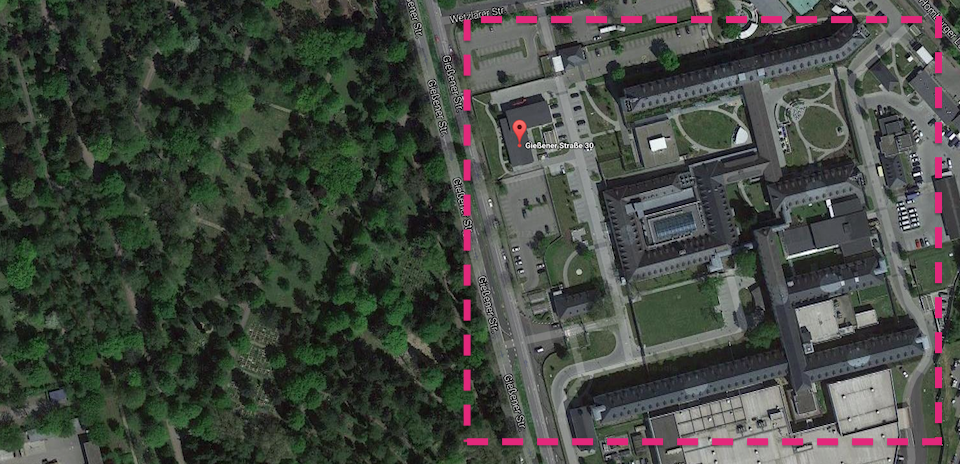

La base sarebbe all’interno dell’edificio del consolato americano a Francoforte. Da lì gli hacker della Cia hanno spiato tutta l’Europa, il Medioriente e l’Africa utilizzando un enorme “arsenale” di codici informatici, malware, virus di ogni genere e capacità, backdoor, exploit, payload malevoli e trojan “sparati” negli Iphone ma anche nelle cosiddette Smart Tv e, in particolare, nelle tv Samsung.

E’, di nuovo, Wikileaks, a diffondere migliaia di documenti riservati della Cia sul massiccio programma di hackeraggio che ha consentito all’Agenzia di intelligence statunitense di controllare i telefoni di aziende americane ed europee trasformando gli IPhone della Apple, ma anche i telefonini con sistema operativo Android di Google e Microsoft, e persino i televisori Samsung, in veri e propri microfoni segreti.

Wikileaks ha anche annunciato su Twitter di aver pubblicato migliaia di documenti che – secondo l’organizzazione fondata da Juliane Assange – provengono dal Center for Cyber Intelligence della Cia che, sempre secondo gli attivisti di Wikileaks, avrebbe, di fatto, perso il controllo di gran parte del suo cyber-arsenale, compresi malware e virus di ogni genere: «questa straordinaria collezione – spiega l’organizzazione di Assange – che conta diverse centinaia di milioni di codici, consegna ai suoi possessori l’intera capacità di hackeraggio della Cia».

I militanti di Julian Assange spiegano anche come sono venuti in posseso delle informazioni segrete che sputtanano, ancora una volta, la Cia: «l’archivio è circolato senza autorizzazione tra ex-hacker e contractor del governo Usa, uno dei quali ha fornito a Wikileaks una parte di questa documentazione».

La piattaforma d’attacco sarebbe stata realizzata dall’Engineering Development Group, un team di sviluppo software completamente interno al Centro di Cyber intelligence appartenente alla Direzione per l’Innovazione digitale della Cia, una delle cinque Direzioni principali.

Il sistema, che è in grado di attaccare qualsiasi sistema operativo, è stato sviluppato, nella sua versione per l’attacco contro le Smart Tv Samsung, in collaborazione con i Servizi segreti del Regno Unito MI5 e Btss. I test sono stati condotti su una Smart tv Samsung F8000 e, in seguito all’attacco, la televisione è finita in una modalità “fake-off”, cioè apparentemente spenta in modo da indurre il proprietario dell’apparecchio a credere che il televisore fosse, effettivamente, spento. Invece è acceso e registra le conversazioni che, poi, attraverso la rete internet di cui si serve, normalmente, una Smart tv, vengono spedite a un server remoto della Cia.

A partire dall’ottobre del 2014 la Cia sarebbe stata in grado, secondo Wikileaks, di “infettare”, con il proprio arsenale di malware e virus, anche i sistemi elettronici di controllo delle auto più moderne e, questo, gli avrebbe consentito di compiere una serie di omicidi dissimulabili come semplici incidenti d’auto.

Ma, soprattutto, la Cia, attraverso i suoi ingegneri dell’Mdb, ha sviluppato diversi attacchi in profondità ai cellulari riuscendo a farsi inviare, da remoto, la geolocalizzazione degli apparati, l’audio e i testi di comunicazione degli utenti grazie anche al fatto di essere in grado di attivare, sempre da remoto, tanto la telecamera quanto il microfono. Queste tecniche di attacco hanno consentito alla Cia di arrivare ad aggirare la cifratura di applicazioni di messaggistica come WhatsApp, Signal, Telegramma, Wiebo, Confide e Cloackman riuscendo a catturare tanto il traffico audio quanto i messaggi prima che fossero crittografati in modalità end-to-end.

Quello che ha colpito particolarmente Wikileaks leggendo i documenti acquisiti e, poi, pubblicati, sono stati gli sforzi messi in campo dagli ingegneri della Cia per arrivare a violare gli Iphone e altri dispositivi basati su IOS che rappresentano, a livello mondiale, solo il 14,5 per cento del mercato rispetto, invece, ai dispositivi con sistema operativo Android che detiene una quota di mercato pari all’85%. L’attenzione sproporzionata al sistema IOS può essere spiegato, secondo Wikileaks, con la popolarità di cui gode l’iPhone tra le élite sociali, politiche, diplomatiche e commerciali.

Scorrendo la documentazione in possesso di Wikileaks ci si rende presto conto che nessun sistema operativo può, a questo punto, dirsi al sicuro da infiltrazioni della Cia. Che ha sviluppato anche sistemi per violare Microsoft, Solaris, Linux e Mac OS X con software maligni e sistemi automatizzati multi-piattaforma dai nomi inquietanti come “Tagliagole”, “Assassino”, “Medusa”, virus come”Trapano a martello” o utilizzando attacchi come il “Canguro Brutale”.

Le rivelazioni di Wikileaks chiamano pesantemente in causa l’amministrazione Obama che aveva assicurato che se le agenzie governative avessero scoperto bug e vulnerabilità nei sistemi operativi li avrebbero comunicati alle case produttrici per consentire loro di correre ai ripari e chiudere le falle di sistema prima che le scoprisse qualche servizio segreto straniero. Ma così non è stato. Anzi, da quello che emerge, le agenzie di intelligence statunitensi si sono affrettate a sfruttare quei bug utilizzandoli per infiltrare i device delle persone.

Wikileaks si addentra, poi, nel particolare ufficio della Cia che ha sede a Francoforte, all’interno del consolato americano, dove lavorano gli hacker statunitensi della Cia dotati di passaporto diplomatico e istruiti a rispondere, nel momento in cui entrano nel Paese, così alle eventuali domande di qualche sospettoso funzionario degli uffici dell’immigrazione in Europa: sono qui per supportare le necessità tecniche del Consolato. Da quel momento in poi, spiega Wikileaks, gli hacker statunitensi possono viaggiare, senza ulteriori controlli di frontiera, nei 25 paesi europei che fanno parte dell’area Schengen – tra cui Francia, Italia e Svizzera.